セキュリティインシデント対応[情報セキュリティマネジメント講座]

今回は情報セキュリティマネジメント試験における情報セキュリティ管理の実践について解説していきます。

セキュリティインシデント対応

情報セキュリティに関してはルールや手順を決めただけではリスクを防ぎきれません。

従業員や委託先、取引先への教育や普及が成り立って初めてISMSを策定した意味を発揮します。

情報セキュリティ教育

情報セキュリティ教育では社内のルールを全従業員に周知・徹底します。

受講の対象者は全従業員で、当然パートやアルバイト・派遣社員も含みます。

主に教育する内容としては

- 情報セキュリティポリシや関連規程

- 緊急時の対応

- 情報セキュリティの脅威と対策

があります。また、行うタイミングとしては

- 情報セキュリティポリシの運用開始時と変更時

- 新人や中途採用者などの入社時と移動時

- セキュリティインシデント発生後

- ルールが守られていない場合

等になります。

脆弱性検査

脆弱性検査では情報システムの弱点を発見します。

システム構築時や更新時に行う運用前検査と、システム運用後に行う定期検査があります。

ペネトレーションテスト

ペネトレーションテストは自分たちのシステムに対して攻撃を仕掛け、脆弱性が無いかを試みる検査です。

ファジング

ファジングは組み込み機器やソフトウェアを対象にして、バグや欠陥・未知の脆弱性を検出するためのテストです。

問題を起こしそうな細工を施したデータを送って異常な動作を起こさないか確認します。

ポートスキャン

ポートスキャンは接続先のポートに抜け穴が無いかを試みる手段です。

実際に攻撃者が空きポートを見つける際にも使いますね。

委託先管理

業務委託をしている場合、外部事業者をセキュリティの面から適切に管理する必要があります。

業務の外部委託ではそれぞれ、次のような対応をしなければいけません。

| 段階 | 対応内容 |

| 委託前 | 情報の取り扱いルールや罰則等 委託先に求める情報セキュリティ事項と委託先の現状との相違を確認して是正する。 |

| 委託中 | 委託先の不正防止・秘密保護の確認等 委託業務内容と契約内容に相違がある場合は対処して是正する。 |

| 委託後 | 委託先に渡したデータや資料の回収・処分 |

インシデント管理

インシデントとは情報セキュリティに関する事故やでき事を意味しています。

インシデント管理では実際にセキュリティに関する事故が発生してしまった際の対応です。

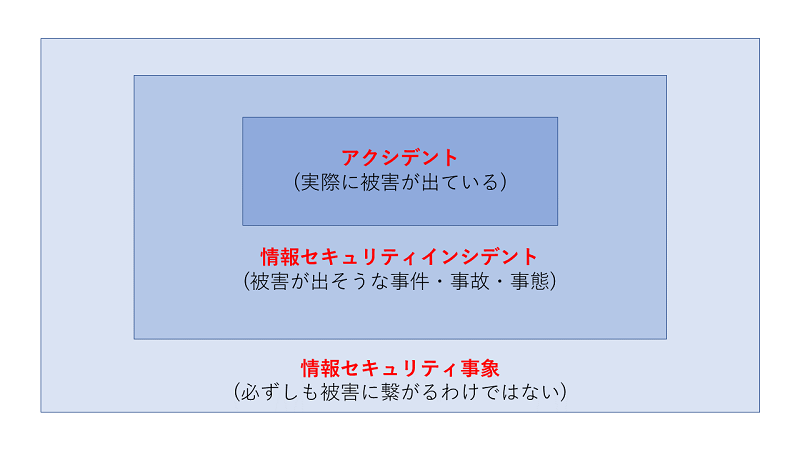

インシデントの関連

情報セキュリティ管理に関する関連用語としては以下の3つを押さえておきましょう。

- 情報セキュリティ事象・・・必ずしも被害に繋がるわけではない事象

- 情報セキュリティインシデント・・・被害が出そうな事件・事故・事態

- アクシデント・・・実際に被害が出ている状態

インシデント発生時には以下の2つの対応方法が一般的です。

証拠保全

インシデントが発生した際に、実際に被害がおよび広がることを止めなければいけません。

ただそれだけではなく、いつどこでどのようにしてインシデントが起こったのかといった原因を分析し、証拠を保全する必要があります。

証拠を残しておくことで専門家やベンダーに分析してもらいます。証拠を保全するための取り組みとしては

- ネットワークケーブルを抜く

- PCをシャットダウンする

- 電源ケーブルを抜く

などしてマルウェアの感染を防いだり、第三者によって不正にデータを削除・改ざんされることを防ぎます。

連絡

インシデントが発生したら自分たちでは解決しようとせずに管理者や上司・提携先に連絡する必要があります。

- まずは管理者や関係部署(システム部)に連絡する

- 影響度の大きさを分析して対策の優先順位を決める

- 事故に対する初動処理の記録を取り報告する

セキュリティインシデント対応・例題

実際に例題を解いて問題に慣れていきましょう。

問題

問1

ペネトレーションテストに該当するものはどれか。(H.31/春)

ア 検査対象の実行プログラムの設計書,ソースコードに着目し,開発プロセスの各工程にセキュリティ上の問題がないかどうかをツールや目視で確認する。

イ 公開Webサーバの各コンテンツファイルのハッシュ値を管理し,定期的に各ファイルから生成したハッシュ値と一致するかどうかを確認する。

ウ 公開Webサーバや組織のネットワークの脆弱性を探索し,サーバに実際に侵入できるかどうかを確認する。

エ 内部ネットワークのサーバやネットワーク機器のIPFIX情報から,各PCの通信に異常な振る舞いがないかどうかを確認する。

問2

ファジングの説明はどれか。(H.29/秋)

ア 社内ネットワークへの接続を要求するPCに対して,マルウェア感染の有無を検査し,セキュリティ要件を満たすPCだけに接続を許可する。

イ ソースコードの構文を機械的にチェックし,特定のパターンとマッチングさせることによって,ソフトウェアの脆弱性を自動的に検出する。

ウ ソースコードを閲読しながら,チェックリストに従いソフトウェアの脆弱性を検出する。

エ 問題を引き起こしそうな多様なデータを自動生成し,ソフトウェアに入力したときのソフトウェアの応答や挙動から脆弱性を検出する。

問3

インシデントの調査やシステム監査にも利用できる,証拠を収集し保全する技法はどれか。(H.28/秋)

ア コンティンジェンシープラン

イ サンプリング

ウ ディジタルフォレンジックス

エ ベンチマーキング

解説(クリックで展開)

セキュリティインシデント対応・まとめ

今回はセキュリティインシデントについて学習しました。

脆弱性を見つけるためのどういったテストがあるのか、リスクが顕在化したときにどのような対応を取るのかを押さえておきましょう。

次回はセキュリティ評価について学習します。

福井県産。北海道に行ったり新潟に行ったりと、雪国を旅してます。

経理4年/インフラエンジニア7年(内4年は兼務)/ライター5年(副業)

簿記2級/FP2級/応用情報技術者/情報処理安全確保支援士/中小企業診断修得者 など

ディスカッション

コメント一覧

まだ、コメントがありません