技術的脅威とその対策[情報セキュリティマネジメント講座]

今回は情報セキュリティマネジメント試験における技術的脅威とその対策について学習します。

技術的脅威とその対策

技術を使った脅威と言えばコンピュータウイルスを筆頭に、ツールを使っての盗聴やブルートフォース攻撃などが考えられます。

その対策としても技術的な対策が多く、ファイアウォールだったりアンチウイルスソフトだったり、暗号技術などが挙げられます。

しかしまずはそれ以外の対策方法を学んでいきましょう。

どこで対策をするか

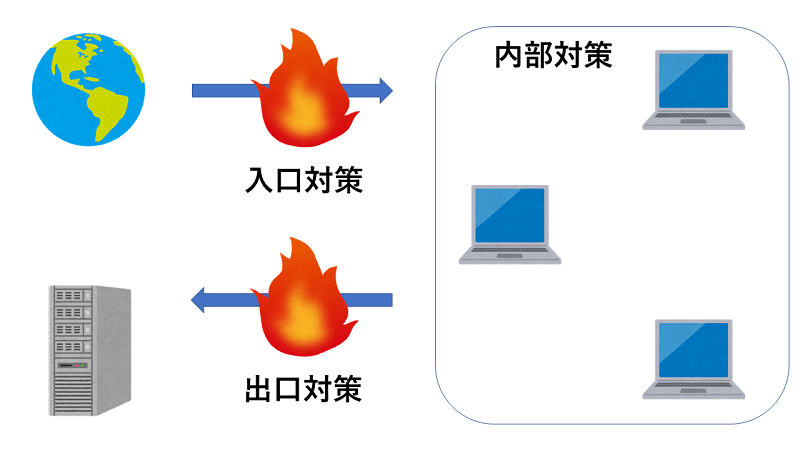

技術的対策を行うにあたってはどの場所で対策を講じるかが重要です。

そもそも不正な侵入をさせない・不正に侵入しても内部のデータなどが盗み見られないように暗号化されている・情報を外部に出させない等、どの箇所で対策をするかによって策も変わってきます。

入口対策

入口対策ではそもそも攻撃者をネットワークやシステムに侵入させません。

ファイアウォール・IPS・IDSなどによって対策します。

内部対策

内部対策では不正侵入後に被害を出さないための取り組みです。

社内ネットワークの分離などが挙げられます。

出口対策

出口対策では情報を外部に送出させない取り組みをします。

こちらもファイアウォールやIDS・IPSを主流として用います。

特に最近の攻撃は多様化する攻撃に入口対策だけでは対応しきれないため、出口対策が重要視されています。

入口対策・内部対策・外部対策を複数用いてより強固な環境を作ることを多層防御と呼ぶことも押さえておきましょう。

不正アクセス対策

盗聴の他にも、不正にアクセスされ内部情報を奪取・改ざんされたり、他のシステムへの踏み台としてアクセスされるリスクがあります。

他システムの攻撃者とならないために以下のような対策が考えられます。

- 利用者IDとPWの適切な管理

- ファイル共有設定の無効化

- セキュリティ対策ソフトを最新状態に

- データのバックアップ

Webにおけるセキュリティ

Web閲覧においてマルウェアへの感染を防ぐ対策としては以下のようなものが挙げられます。

- URLフィルタリング・・・あらかじめ指定したURLのみ閲覧できるようにする(ホワイトリスト)、もしくは閲覧できなくする(ブラックリスト)

- コンテンツフィルタリング・・・Webサイトの内容を見て望ましい物のみを閲覧可能とする機能

メールにおけるセキュリティ

メールにおいては迷惑メール対策や標的型攻撃メール対策を行う必要があります。

受信者側と送信者側それぞれで対策が異なります。

受信者側の迷惑メール対策

メール受信側で行う対策です。

主にIPアドレスやディジタル署名を用いて偽の送信者からのメールを排除する技術が多いです。

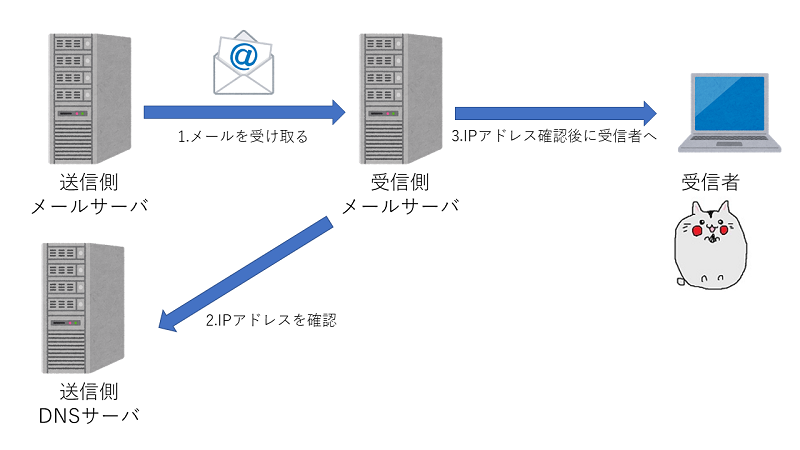

- SPF(Sender Policy Freamework)・・・受信側メールサーバが送信側のサーバに対して送信元のIPアドレスが実在するかを問い合わせて信頼性を確認する認証方法

- DKIM(DomainKeys Identified Mail)・・・受信側のメールサーバが、メールに添付されたディジタル署名をもとに送信元メールサーバを信頼できるか確認する手段

送信者側の迷惑メール対策

次に、メールの送信者側で行う対策も見てみましょう。

主になりすましの悪用や第三者中継・踏み台の被害を防ぐ目的があります。

- SMTP-AUTH・・・SMTPに送信者認証機能を追加した方式で、メールソフトからメールサーバへメールを送信する際にIDとパスワードにより送信者認証を行います。

- POP before SMTP・・・利用者認証機能のないSMTPを用いたメール送信の前に、POP3による利用者認証を行い成功した場合のみメール送信を許可する仕組みです。

- OP25B・・・外部のメールサーバ経由でメールを送らせないようにするため、25番ポートからの送信を遮断する方式です。25番ポートはSMTPに該当します。

メールの誤送信対策

メール誤送信の対策方法も確認しておきましょう。

- 誤送信防止用にメールソフトの設定を行う

- メールの添付ファイルを暗号化する

ウイルスメール対策

ウイルスメールに関する対策方法としてはHTML形式をやめてテキスト形式にすることが重要です。

標的型攻撃メール対策

標的型攻撃メールの対策としては

- 不審なメールを開かないように教育する

- 不審なメールを受信したら即座に共有する

- メールソフトのフィルタリングを強化する

といった対策を行う必要があります。

スマートフォンにおけるセキュリティ

最近ではスマートフォン等の携帯端末の脆弱性を狙う攻撃もあります。

対策としては

- OSを最新の状態にアップデートする

- セキュリティ対策アプリを導入する

- 信頼できる場所からのみアプリをインストールする

等が挙げられます。

クラウドサービスのセキュリティ

クラウドサービスが持つ脅威と脆弱性についても確認しておきましょう。

クラウドサービスは自分たちででサーバやソフトを用意しなくて良い分便利ですが、脆弱性もあるので注意が必要です。

クラウドサービスそれぞれによる強み・弱みは以下の通りです。

クラウドサービスの強み

- 必要な時に必要な容量を利用できるため無駄がない

- 法律や技術の改新があった場合に自動で適用される

- システムの管理を外部に委託できるため、自社の業務に集中できる

- さまざまなクラウドサービスを組み合わせることで事業拡大につながる

クラウドサービスの弱み

- メンテナンスや障害が外部に任せきりになってしまう

- データを社外にアウトプットするため不安がある

- 利用する容量次第では費用が増加する

- 細かな仕様には対応していないことが多い

技術的脅威とその対策・例題

実際に例題を解いて問題に慣れていきましょう。

問題

問1

SPF(Sender Policy Framework)の仕組みはどれか。(R.1/秋)

ア 電子メールを受信するサーバが,電子メールに付与されているディジタル署名を使って,送信元ドメインの詐称がないことを確認する。

イ 電子メールを受信するサーバが,電子メールの送信元のドメイン情報と,電子メールを送信したサーバのIPアドレスから,ドメインの詐称がないことを確認する。

ウ 電子メールを送信するサーバが,送信する電子メールの送信者の上司からの承認が得られるまで,一時的に電子メールの送信を保留する。

エ 電子メールを送信するサーバが,電子メールの宛先のドメインや送信者のメールアドレスを問わず,全ての電子メールをアーカイブする。

問2

スパムメールの対策であるDKIM(DomainKeys Identified Mail)の説明はどれか。(SC H.26/秋)

ア 送信側メールサーバでディジタル署名を電子メールのヘッダに付与して,受信側メールサーバで検証する。

イ 送信側メールサーバで利用者が認証されたとき,電子メールの送信が許可される。

ウ 電子メールのヘッダや配送経路の情報から得られる送信元情報を用いて,メール送信元のIPアドレスを検証する。

エ ネットワーク機器で,内部ネットワークから外部のメールサーバのTCPポート25番への直接の通信を禁止する。

問3

スパムメールの対策として,あて先ポート番号25番のメールに対しISPが実施するOP25Bの説明はどれか。(SC H.26/春)

ア ISP管理外のネットワークからの受信メールのうち,スパムメールのシグネチャに該当するメールを遮断する。

イ 動的IPアドレスを割り当てたネットワークからISP管理外のネットワークに直接送信されたメールを遮断する。

ウ メール送信元のメールサーバについてDNSの逆引きができない場合,そのメールサーバからのメールを遮断する。

エ メール不正中継の脆(ぜい)弱性をもつメールサーバからの受信メールを遮断する。

解説(クリックで展開)

技術的脅威とその対策・まとめ

今回は技術的脅威とその対策について学習しました。

特にSMTP関係の問題は良く問われるので、そもそもSMTPとは何だったのかといったところから押さえておきましょう。

次回はアプリケーションセキュリティについて学習します。

福井県産。北海道に行ったり新潟に行ったりと、雪国を旅してます。

経理4年/インフラエンジニア7年(内4年は兼務)/ライター5年(副業)

簿記2級/FP2級/応用情報技術者/情報処理安全確保支援士/中小企業診断修得者 など

ディスカッション

コメント一覧

まだ、コメントがありません