マルウェアとは[情報セキュリティマネジメント講座]

今回は情報セキュリティマネジメント試験で問われるマルウェアについて学習していきます。

マルウェア

利用者が意図しない動作をさせるソフトウェアの総称をマルウェア(広義のウイルス)と呼びます。

マルウェアの中にはさらに他のプログラムに伝染するコンピュータウイルス(狭義のウイルス)・伝染せずに自己増殖するワーム・有用なソフトに見せかけて裏で不正な動作を行うトロイの木馬などがあります。

マルウェアの種類

マルウェアの種類を見てみましょう。

コンピュータウイルス

コンピュータウイルスは伝染することが可能なマルウェアになります。

他のソフトウェア等のプログラムを書き換え、自身のコピーを作成してそのプログラムの実行時にさらに自分自身を別のプログラムにコピーして・・・と言った挙動をとり増殖していきます。

コンピュータウイルスの機能としては、以下の3つのうち1つ以上の機能を持ちます。

- 自己伝染機能・・・他のプログラムに自身をコピーすることで、他のシステムに伝染する機能

- 潜伏機能・・・発病するまで症状を出さない機能

- 発病機能・・・ファイルの破壊を行う機能や、意図しない動作をする機能

ワーム

ワームは他のプログラムに伝染することなく、独立して増殖することが可能なマルウェアになります。

インターネットを通じてコンピュータの脆弱性を悪用しながら侵入するパターンが多いです。

トロイの木馬

トロイの木馬は役に立つソフトウェアの様に見せかけて不正に動作するプログラムです。

ウイルスとは異なり他へ伝染はしませんが、トロイの木馬には潜入後すぐに不正な動作をするものから、潜伏期間を経て発症するもの、他のコンピュータを乗っ取るための窓口として機能するものなど多岐に渡ります。

ダウンローダ

ダウンローダは攻撃するために必要なプログラムを外部からダウンロードするためのマルウェアです。

感染後にインターネットから不正プログラムをダウンロードすることで攻撃します。

ダウンローダ自体はウイルス対策ソフトのパターンマッチング等では発見されにくいです。

ドロッパ

ドロッパは攻撃するためのプログラムを内部に隠し持ったマルウェアです。

感染後に内部にある不正プログラムを取り出し、それを実行することで攻撃します。

バックドア

バックドアは一度不正アクセスが成功したコンピュータに対して、再び侵入するために仕掛ける裏口になります。

ばれないように作成するため、発見することが非常に難しくなっています。

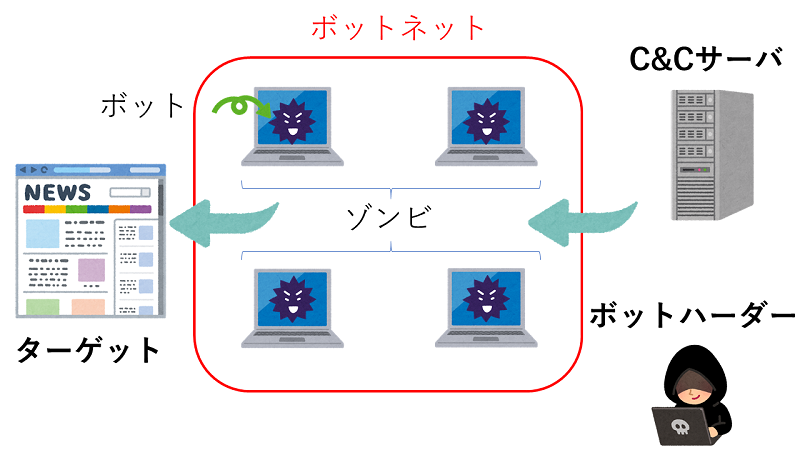

ボット

ボットは感染した情報機器をインターネットで外部から操ることを目的とした不正プログラムになります。

ボットに感染した場合は攻撃者であるボットハーダーがC&Cサーバを経由してボットネット内のボットに対して指令を出し、遠隔操作されたボットがさまざまな攻撃を行います。

- ゾンビ・・・ボットに感染し遠隔操作されているコンピュータを指します。死体でよみがえった動物にたとえてそう呼ばれます。

- ボットハーダー・・・ボットネット内の多くのボットに攻撃を指令する攻撃者です。bot+herder(牛飼い・羊飼い)が由来です。

- C&Cサーバ・・・ボットハーダーがボットに命令を送り、遠隔操作するためのサーバです。Command and control serverの略です。

- ボットネット・・・ボットに感染したネットワークです。

マクロウイルス

マクロウイルスはその名の通り、マクロで作られたウイルスです。

マクロとはソフトウェアの処理を自動化するための機能で、オフィス等のマクロ機能を悪用することが多いです。

また、正規のソフトウェアのファイル内に格納されることも多いため、存在に気付かずにファイルを開いて感染するケースが一般的です。

偽セキュリティ対策ソフト型ウイルス

偽セキュリティ対策ソフト型ウイルスは正規のセキュリティ対策ソフトに似せたウイルスで、以下のような手順で感染させ、金銭を奪取します。

- 正規のセキュリティ対策ソフトを思わせる画面に「あなたのコンピュータで感染が確認されました」など不安をあおるメッセージを表示させる

- 「解決するためには有料の製品が必要」と言ったメッセージを表示し、セキュリティ対策ソフトを紹介する

- 購入画面で利用者にクレジット情報を入力させて金銭をだまし取る

その他のマルウェア

その他のマルウェアも押さえておきましょう。

- アドウェア・・・ソフトウェアを無償で提供する代わりに、利用者に広告を見せる目的のソフトウェアです。基本的には広告費を稼ぐ目的の為無害ですが、中には利用者の承諾なしに個人情報を収集する系の物もあります。ad(広告)+ware(ソフトウェア)から。

- キーロガー・・・コンピュータへのキー入力を記録し入力情報を保存するものです。中にはクレジット情報やID・パスワードを盗む目的で使用される目的の物も存在します。key(キー)+logger(ログを取る)から。

- スパイウェア・・・感染したコンピュータ内部の利用者の情報を収集するソフトウェアです。spy(スパイ)+ware(ソフトウェア)から。

- ポリモーフィック型ウイルス・・・ウイルス対策ソフトのパターンマッチング法によるウイルス検出を逃れるために感染の度に異なる方式で自身を暗号化するウイルスになります。この対策としてはコードのパターンマッチングではなく、ウイルスの動作による検知法であるビヘイビア法が有効です。

- ランサムウェア・・・コンピュータのファイルやシステムを暗号化し使用でき無くし、その復旧と引き換えに金銭を要求するソフトウェアです。ransom(身代金)+ware(ソフトウェア)から。

- ルートキット・・・システムに不正に侵入した後で、管理者権限を奪ったり、バックドアを仕掛けたり、侵入痕跡を削除したりするためのプログラムの総称です。root(管理者権限)+kit(道具一式)から。

- 遠隔操作型ウイルス・・・情報機器に感染すると、掲示板サイトへマルウェアへと誘導するリンクを書き込む動作を行うマルウェアです。遠隔操作とつくだけあり、攻撃者とは別の感染した情報機器が書き込みを行うため、追跡が困難になります。

マルウェアの感染経路

マルウェアの代表的な感染経路には以下のようなものがあります。

- 電子メール・・・迷惑メールや標的型メール等、マルウェアを含む添付ファイルを開くことで感染します。

- Web・・・Webブラウザで閲覧中にWebサイトに仕組まれたマルウェアをダウンロードすることで感染します。

- ネットワーク・・・社内ネットワークを経由して感染したコンピュータから別のコンピュータへと感染します。

- メディア・・・USBやDVD等を経由して感染します。

マルウェアの対策

マルウェアの対策として、一例としては以下の物が挙げられます。

- ウイルス対策ソフトを導入し、バージョンを最新のものにしておく

- マクロウイルスへの対策として、マクロ機能を無効にする

- 不用意に怪しいメールは開かない

- USBやDVDは社内で決められたものを用いる

- ファイアウォールの設定を行う

マルウェア・例題

実際に例題を解いて問題に慣れていきましょう。

問題

問1

マルウェアについて,トロイの木馬とワームを比較したとき,ワームの特徴はどれか。(H.29/秋)

ア 勝手にファイルを暗号化して正常に読めなくする。

イ 単独のプログラムとして不正な動作を行う。

ウ 特定の条件になるまで活動をせずに待機する。

エ ネットワークやリムーバブルメディアを媒介として自ら感染を広げる。

問2

ボットネットにおいてC&Cサーバが果たす役割はどれか。(H.29/秋)

ア 遠隔操作が可能なマルウェアに,情報収集及び攻撃活動を指示する。

イ 電子商取引事業者などに,偽のディジタル証明書の発行を命令する。

ウ 不正なWebコンテンツのテキスト,画像及びレイアウト情報を一元的に管理する。

エ 踏み台となる複数のサーバからの通信を制御し遮断する。

問3

ランサムウェアに分類されるものはどれか。(H.28/秋)

ア 感染したPCが外部と通信できるようプログラムを起動し,遠隔操作を可能にするマルウェア

イ 感染したPCに保存されているパスワード情報を盗み出すマルウェア

ウ 感染したPCのキー操作を記録し,ネットバンキングの暗証番号を盗むマルウェア

エ 感染したPCのファイルを暗号化し,ファイルの復号と引換えに金銭を要求するマルウェア

解説(クリックで展開)

マルウェア・まとめ

今回はマルウェアについて学習しました。

それぞれマルウェアがどのような特徴を持っているのか、侵入経路や対策はどうなっているかをしっかりと覚えておきましょう。

次回はパスワードクラックについて学習します。

福井県産。北海道に行ったり新潟に行ったりと、雪国を旅してます。

経理4年/インフラエンジニア7年(内4年は兼務)/ライター5年(副業)

簿記2級/FP2級/応用情報技術者/情報処理安全確保支援士/中小企業診断修得者 など

ディスカッション

コメント一覧

まだ、コメントがありません