不正アクセスの対策[ITパスポート講座]

今回はITパスポートにおける不正アクセスの対策方法を学んでいきます。

不正アクセスを防止するには

以前学んだマルウェアやその他の攻撃手法を含め、インターネット経由での不正アクセスは後を絶ちません。

しかしネットが発達した今日、危ないからと言った理由でそれらを使わないとビジネスにおいても趣味においても不便極まり無いです。

これらの不正アクセスを防ぐにはどのようなツールを使えばよいのか、どのような設定をすべきなのかを確認していきましょう。

ファイアウォール

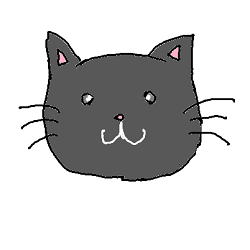

ファイアウォールは率直に和訳すると防火壁となり、外部からの危険アクセスをシャットアウトします。

多くのPCでは標準で設定されていることが多いです。

また、各種サーバ(DNSサーバやWebサーバ等)がおかれる場所をDMZ(DeMilitarized Zone:非武装地帯)と呼び、ファイアウォールと社内LANの間に設置され、外部に公開されるサーバを置きます。

インターネットからダイレクトにアクセスされるためファイアウォールにより特定のアクセスのみ許可する、はじく等の設定を行います。

アンチウイルス

アンチウイルス(ウイルス対策)は、何らかの理由で侵入してしまったウイルスを検出して感染させず除去する仕組みです。

市販でもウイルスバスターやノートン等、聞き覚えがある方も多いのではないでしょうか。

ただ、これらのソフトを入れても注意すべき点はいくつかあります。

パターンファイルを最新にしておく

パターンファイルとは、すでに発見されたウイルスの特徴を記録しておくファイルで、定期的に更新することで常に最新の情報を保持できるので、新しいウイルスにも対抗できるようになります。

大抵のソフトは自動で最新のファイルに更新されるようになっているはずです。

感染が発見されたときは早急にネットから遮断

ゼロデイ攻撃などによりパターンファイルにないウイルスに感染してしまった場合、他のユーザにネットワークを介して感染が拡大しないようにすぐにネットから切り離します。

また、その後の処置として管理者にすぐ連絡。と言ったことも良く問われる内容です。

パスワード管理

パスワードの管理方法も非常に大事です。

キーロガーの様にマルウェアやスパイウェアによる漏洩もありますが、たまたま机の上にパスワードのリストが放置されていてそれを顧客に見られた、普段使うパソコンのサイドにメモとして貼られていて誰でも見られる状態だった、誕生日をパスワードにしていたから推測された等のアナログ的な側面から漏洩してしまうことも意外とあります。

パスワードの資料を放置しない

上記にあるように、管理者の不備によりパスワードが誰でも閲覧できる状態だった、持ち出せるような環境だったといったパターンは意外と多いです。

社内の人間がそのデータを持ち出して業者に売ったと言う事例もあります。

基本的に重要なデータはパスワードを含め、特定の人しか見られないようにし、厳重に管理しておく必要があります。

強固なパスワードを設定する

推測されやすい文字列は極力避け、大文字小文字数字記号を組み合わせ無意味な文字の羅列を作る、一定以上の文字の長さを設定するなども安全性を高められる手法です。

ランダムでパスワードを生成するツールも多いので積極的に利用したいですね。

パスワードを使いまわさない

例えどんなに長くて突破が困難な文字列のパスワードを設定しても、サイト側に問題があったり暗号化されていなかったりで漏洩してしまった場合、他のサイトでも使いまわしていると芋づる式にパスワードがばれていきます。

そうならないようにサイト毎にパスワードを変えると言った対策も有効です。

定期的にパスワードを変える

定期的にパスワードを変更することは重要です。スパン的には1~3ヵ月が良いとされています。

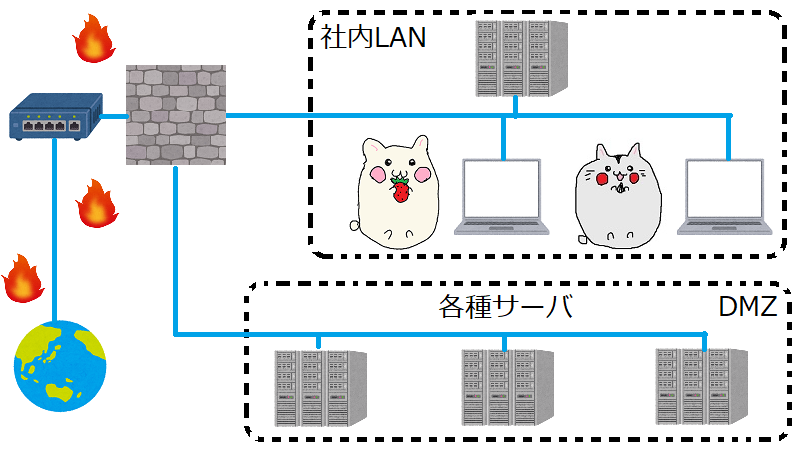

ワンタイムパスワードを利用する

ワンタイムパスワードは1回しか利用できない使い捨てのパスワードになります。

トークンと呼ばれるハードやアプリなどのソフトによって管理することが可能で、何らかの理由でそのパスワードがばれてしまっても次には利用できないため安全性が高いです。

不正アクセス対策における重要語句

以下は試験でも良く問われる語句です。あわせて押さえておきましょう。

- プロキシサーバ・・・社内LANの端末の代わりにインターネットに接続を行う代理サーバの事です。社内LANのPCの代わりになったりIPを隠蔽することで直接PCに不正アクセスされることを防ぎます。

- DNSサーバ・・・ドメイン名とIPアドレスの対応関係を管理しているサーバで名前解決を行います。

- 検疫ネットワーク・・・感染可能性のある端末(もしくは感染が確認された端末)を従来のネットワークに接続してしまうと感染が拡大してしまうため、いったん接続して感染確認を行ったりウイルスの除去を行ったりするためのネットワーク

- IDS(Intrusion Detection System)・・・侵入検知システムとも、ネットワークやホストを管理し、異常を検知した際に管理者に通知するシステムです。

- IPS(Intrusion Prevention System)・・・侵入防止システムとも、IDS同様異常を検知する機能を持ち、さらに独自で怪しいパケットを破棄する機能も有しています。

- シグネチャ検知・・・IDSの検知方法の一つで、特定のパターンをブロックする方式になります。ブラックリストを用意すると考えると良いです。

- アノマリ検知・・・IDSの検知方法の一つで、特定のパターン以外をブロックする方式になります。ホワイトリストを用意すると考えると良いです。

- VPN(Virtual Private Network)・・・インターネット上の公衆回線に仮想の専用線を設け、安全なルートを確保する技術です。盗み見や改ざんなどの不正アクセスを防止できます。

- ペネトレーションテスト・・・社内等に施したセキュリティ対策に対して、自分たちで考えられる攻撃を試し強度を確認したり脆弱性を発見したりするためのテストの事です。

不正アクセス対策・例題

実際に例題を解いて問題に慣れていきましょう。

問題

問1

外部と通信するメールサーバをDMZに設置する理由として,適切なものはどれか。(R.1/秋)

ア 機密ファイルが添付された電子メールが,外部に送信されるのを防ぐため

イ 社員が外部の取引先へ送信する際に電子メールの暗号化を行うため

ウ メーリングリストのメンバのメールアドレスが外部に漏れないようにするため

エ メールサーバを踏み台にして,外部から社内ネットワークに侵入させないため

問2

あるWebサイトからIDとパスワードが漏えいし,そのWebサイトの利用者が別のWebサイトで,パスワードリスト攻撃の被害に遭ってしまった。このとき,Webサイトで使用していたIDとパスワードに関する問題点と思われる記述はどれか。(H.29/春)

ア IDとパスワードを暗号化されていない通信を使ってやり取りしていた。

イ 同じIDと同じパスワードを設定していた。

ウ 種類が少ない文字を組み合わせたパスワードを設定していた。

エ 短いパスワードを設定していた。

問3

ウイルス対策ソフトに関する記述a~cのうち,適切なものだけを全て挙げたものはどれか。(H.23/秋)

a.USBメモリから感染するタイプのウイルスを検知できるものがある。

b.定期的にウイルス対策ソフトとウイルス定義ファイルの更新を行っていても,ウイルスを検知できないことがある。

c.ボットウイルスを検知できるものがある。

ア a,b

イ a,b,c

ウ b

エ b,c

解説(クリックで展開)

不正アクセス対策・まとめ

今回は不正アクセスの対策について学習しました。

特にファイアウォールはどのような方法で社内LANを守っているのか、DMZは何なのかまで把握しておくのが良いでしょう。

次回はセキュリティマネジメントに関して学習します。

福井県産。北海道に行ったり新潟に行ったりと、雪国を旅してます。

経理4年/インフラエンジニア7年(内4年は兼務)/ライター5年(副業)

簿記2級/FP2級/応用情報技術者/情報処理安全確保支援士/中小企業診断修得者 など

ディスカッション

コメント一覧

まだ、コメントがありません