情報セキュリティとは(機密性・可用性・完全性)【ITパスポート講座】

今回はITパスポートで問われる情報セキュリティについて学習していきます。

昨今、セキュリティの話題をよく耳にするようになりました。試験だけでなく実務でも必要な知識がたくさんあるので、確認していきましょう。

情報セキュリティとは

情報技術の発展とともに、情報の価値は、ヒト・カネ・モノとあわせて資産と言われるほど重要視されつつあります。

ここでの情報には、コンピュータやサーバが持つデータだけでなく、個人のノウハウや社会的信用など、目に見えないものが含まれます。

脅威とリスクと脆弱性

情報を脅かす存在を、脅威と呼びます。

脅威はマルウェアや攻撃者のような、外部要素だけでなく災害・故障・内部の不正行為などが含まれます。

脅威から重要な情報をまもるためには、リスクの識別と脆弱性の把握が必要です。リスクとは、将来への不確かさとその影響を意味します。

脆弱性は、損失を発生させる弱点や欠点です。脆弱性には、ソフトウェアやWebサイトの設計上のミスだけでなく、侵入しやすい構造や運用上のずさんな体制なども含まれます。

- 脅威:被害を引き起こす直接の原因や事象

- リスク:被害にあう可能性や被害の大きさ

- 脆弱性:弱点や欠点

脅威と脆弱性が揃うことで、損失につながります。

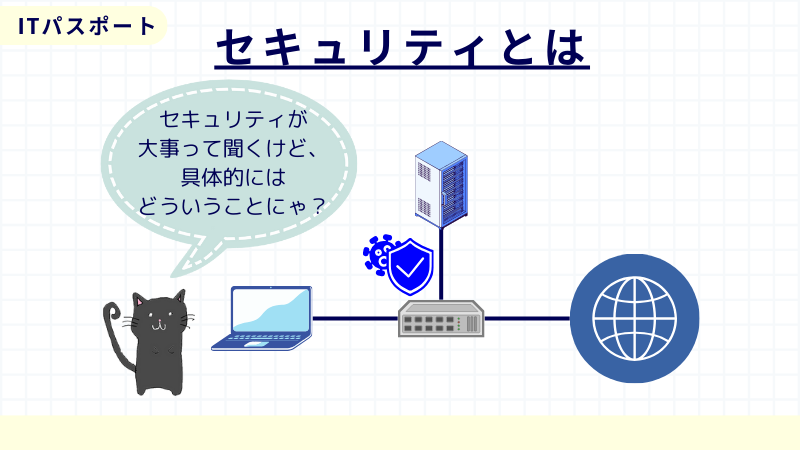

情報セキュリティポリシ

情報セキュリティポリシは、自社が「情報セキュリティに対してこのような方針を取る」と宣言するものです。

組織の経営者が最終的な責任者となり情報セキュリティの目標と、その目標を達成するために企業が取るべき行動を社内外に宣言します。

情報セキュリティポリシは基本方針・対策基準・実施手順の3つに分かれます。

- 基本方針:情報セキュリティに関する根本的な考え方や取り組みの姿勢

- 対策基準:情報セキュリティを確保するために順守すべき基準

- 実施手順:具体的な実施手順

情報セキュリティの3要素

情報セキュリティとは、情報資産の3要素(機密性・完全性・可用性)を維持することです。情報資産は、企業や組織が保有している情報全般を指します。

情報資産はデータそのものだけでなく、データが保存されているパソコン・サーバ・記憶媒体・紙なども含まれます。

また、最近では機密性・完全性・可用性に加え、真正性・責任追跡性・否認防止性・信頼性の4つが加えられることもあります。

| 要素 | 内容 |

| 機密性 | 情報を不正アクセスから守り、漏えいや改ざんがされていない状態を保つこと。アクセスを許可されたものだけが情報にアクセスできるようにする。 |

| 完全性 | 情報に矛盾がなく、内容が正しいこと。情報資産の内容に欠落・重複・改ざんが起こらないように整合性を維持する。 |

| 可用性 | 利用者が情報システムを使いたいときに使えること。システムの二重化やバックアップ、定期的なメンテナンスによってシステム障害に備える。 |

| 真正性 | 情報システムの利用者が本人であり、なりすましを防止すること。 |

| 責任追跡性 | 利用者の行動や責任が説明できること。ログを用いてシステム上での行動を説明できるようにする。 |

| 否認防止性 | あるイベントが起きたことを、後になって否認されないように証明できること。 |

| 信頼性 | システムに矛盾がなく、一貫して動作すること。 |

情報セキュリティの例題

実際に例題を解いて問題に慣れていきましょう。

問1

情報セキュリティの3要素である機密性,完全性及び可用性と,それらを確保するための対策の例a~cの適切な組合せはどれか。(R.6/問75)

a.アクセス制御

b.デジタル署名

c.ディスクの二重化

| a | b | c | |

| ア | 可用性 | 完全性 | 機密性 |

| イ | 可用性 | 機密性 | 完全性 |

| ウ | 完全性 | 機密性 | 可用性 |

| エ | 機密性 | 完全性 | 可用性 |

ア

イ

ウ

エ

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

問2

企業において情報セキュリティポリシー策定で行う作業のうち,次の作業の実施順序として,適切なものはどれか。(R.6/問94)

a.策定する責任者や担当者を決定する。

b.情報セキュリティ対策の基本方針を策定する。

c.保有する情報資産を洗い出し,分類する。

d.リスクを分析する。

ア:a → b → c → d

イ:a → b → d → c

ウ:b → a → c → d

エ:b → a → d → c

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

問3

情報セキュリティポリシーを,基本方針,対策基準,実施手順の三つの文書で構成したとき,これらに関する説明のうち,適切なものはどれか。(R.4/問85)

ア:基本方針は,対策基準や実施手順を定めるためのトップマネジメントの意思を示したものである。

イ:実施手順は,基本方針と対策基準を定めるために実施した作業の手順を記録したものである。

ウ:対策基準は,ISMSに準拠した情報セキュリティポリシーを策定するための文書の基準を示したものである。

エ:対策基準は,情報セキュリティ事故が発生した後の対策を実施手順よりも詳しく記述したものである。

(ログイン後回答すると、ここに前回の正誤情報が表示されます)

情報セキュリティのまとめ

今回は情報セキュリティについて学習しました。

情報セキュリティは世間でも注目されており、試験でも頻出かつ出題数も多いので、しっかりと押さえておきましょう。

次回はマルウェアについて学習します。

福井県産。北海道に行ったり新潟に行ったりと、雪国を旅してます。

経理4年/インフラエンジニア7年(内4年は兼務)/ライター5年(副業)

簿記2級/FP2級/応用情報技術者/情報処理安全確保支援士/中小企業診断修得者 など

ディスカッション

コメント一覧

まだ、コメントがありません